提醒:本文最后更新于 4825 天前,文中所描述的信息可能已发生改变,请仔细核实。

前不久有在baidu那测试过网站安全,有那么几个漏洞,我也不是很在意,毕竟都是可以理解的,个人认为其实也不算漏洞,或者说这漏洞没人看到,看到了,也不一定有人利用。。。

前不久有在baidu那测试过网站安全,有那么几个漏洞,我也不是很在意,毕竟都是可以理解的,个人认为其实也不算漏洞,或者说这漏洞没人看到,看到了,也不一定有人利用。。。

正巧呢,最近貌似提倡所谓的网站安全,又看到了baidu的来信,觉得是该搞搞,用了百度和360检测了一下,发现360貌似更严格一点(流氓果然在这种小东西专业点,这算是表扬吧)。

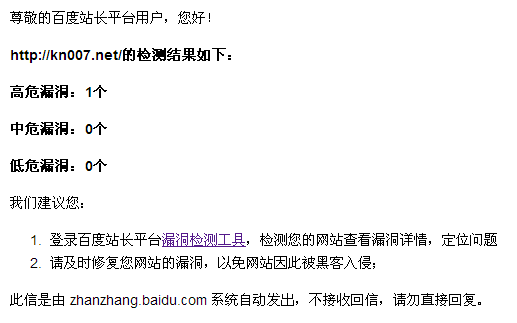

看下百度检测的结果:

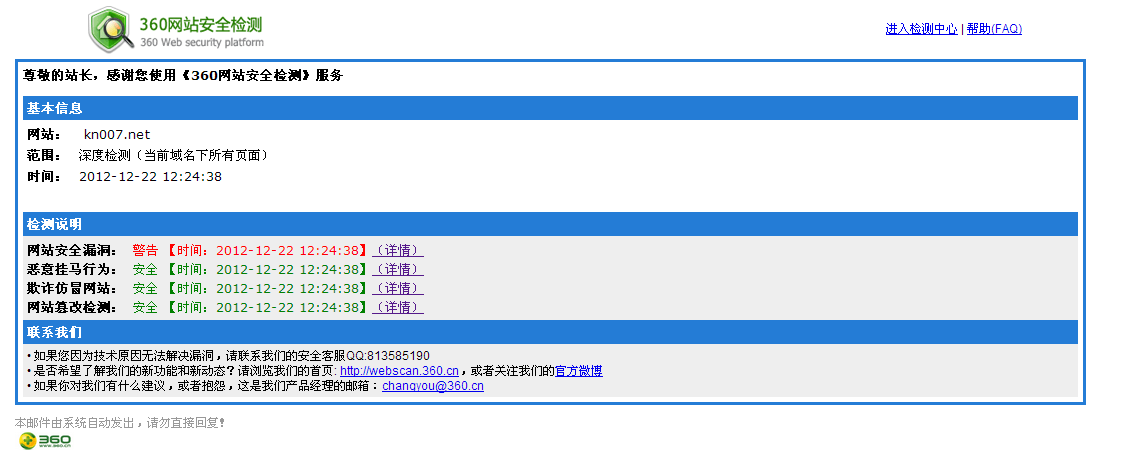

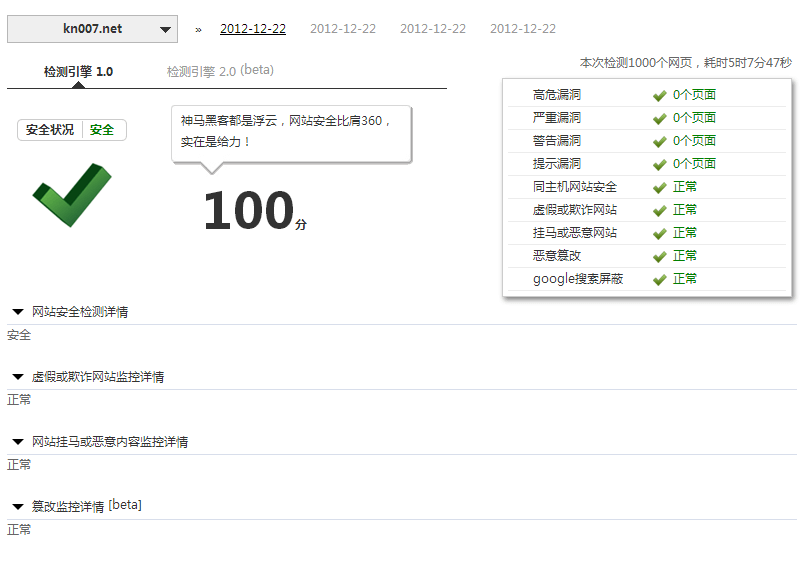

再来看看360的:

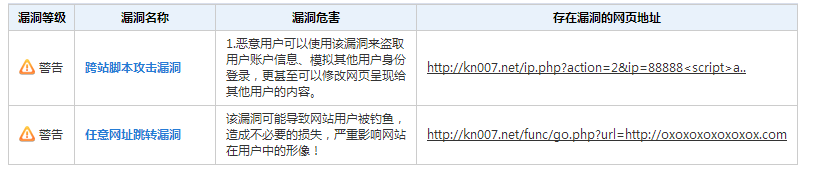

百度(忘记截图了,百度提示的漏洞只有一个,是下图的第一个)和360的漏洞结果:

其实都无伤大雅,貌似第一个确实是一个有点麻烦的漏洞,确实比较高危,可以注入sql或者js达到一些非法目的;第二个呢,就比较简单了,其实就是一跳转,只是没有验证安全性合法性就跳转了。

第一个的解决办法,对input框架进行了值检测,确定是否符合规定(因为是查ip的,所以只允许URL和IP查询),其次,对POST过来的数据,做来源检测,判断字符合理性,达到合法目的,其实这个漏洞虽然最后检测不到了,但是我认为呢,还是有漏洞,所以恕我不能将详细解决方法放上来,不然达不到目的,也就是说还有点后门,毕竟不是专业的,而且我也没花时间搞。地址:https://kn007.net/ip.php,欢迎测试,谢谢。

第二个,就简单了,直接判断来源和归属,非正常渠道生成的地址无法访问。(以前旧的访问地址仍然有效,不过必须来源正确)。测试地址:https://kn007.net/func/go.php。

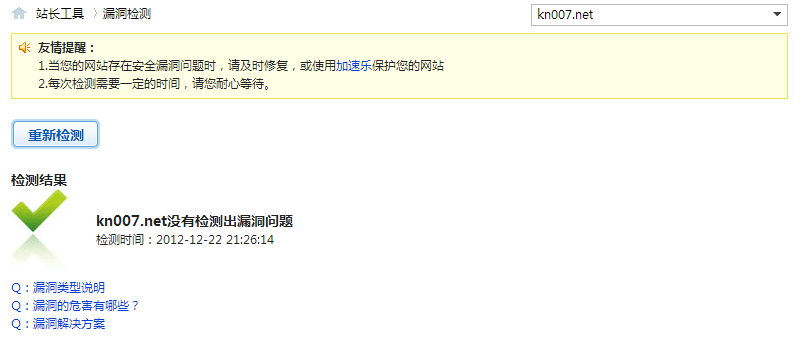

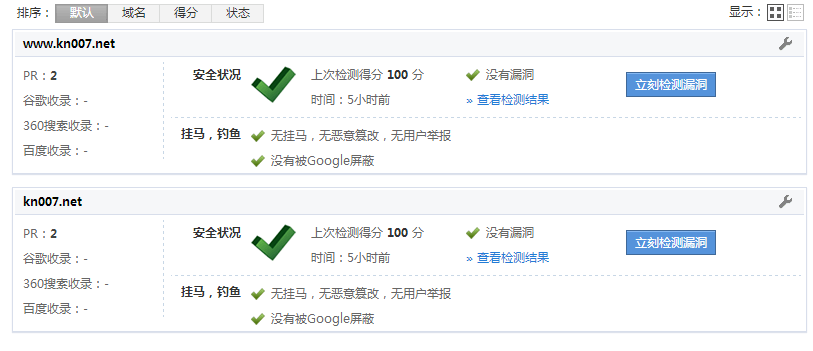

最后呢,附上检测结果,百度的:

360的:

好吧,幽默的360。。貌似流氓更用户体验一点。。。说实话,不大用360产品。。。

OK,搞定,貌似没啥问题鸟。。。

转载请注明转自:kn007的个人博客的《修复了几个漏洞》

感觉不错,百度越来越人性了

@h4ckchen: 嗯,是的

@h4ckchen: 是啊,百度是我心中的高富帅!

我喜欢你的那个ip检测 我也想做个小工具页面 哈哈哈

@所谓刚子: 呵呵,那玩意存在很久了,input框的判断我是抄ip138的。。。

跨站漏洞的检测用工具十有八九都是误报。手工测试下才准

@般若波罗蜜豆: 嗯,我也是这样认为,测试了,确实是有问题。。。所以我才补的。。。

我成都的,啷个跑到内江去了

@L-JH: 额,有人去内江?我不清楚

@kn007: 在你的ip测试

@L-JH: 这个问题或许你该问问sina 我直接由sina提供结果

我直接由sina提供结果

@L-JH: 貌似淘宝的也有些不准的。。坑爹。。不想一个页面太多结果源,,有必要我会加上备用源

跨站漏洞是什么?干吗用的?

@小可: 众里寻他千(前)百度

站长中的高富帅。

@小怪物:

100分哦,呵呵

@前端开发-子任: 嘿嘿嘿,虚名

那我悲剧了啊

@鬼娃娃: ...咋了

@kn007: 有问题我也不会看啊

@鬼娃娃:

前段时间百度把我的k了!

@运达's blog: 《a href="#comment-5263">@运达's blog: 懒得鸟他。。妹的,煞笔算法